Scénario

Aujourd’hui, il est primordial d’utiliser notre boîte mail pour communiquer avec nos clients, collègues, etc. En effet, on ne peut pas nier son importance dans notre vie quotidienne, mais est-ce que nos données sont protégées contre les attaques Man in the Middle ? Et sinon comment les protéger ?

Afin d’aborder ce sujet, nous allons mettre en place un scénario d’attaque man in the middle d’e-mail.

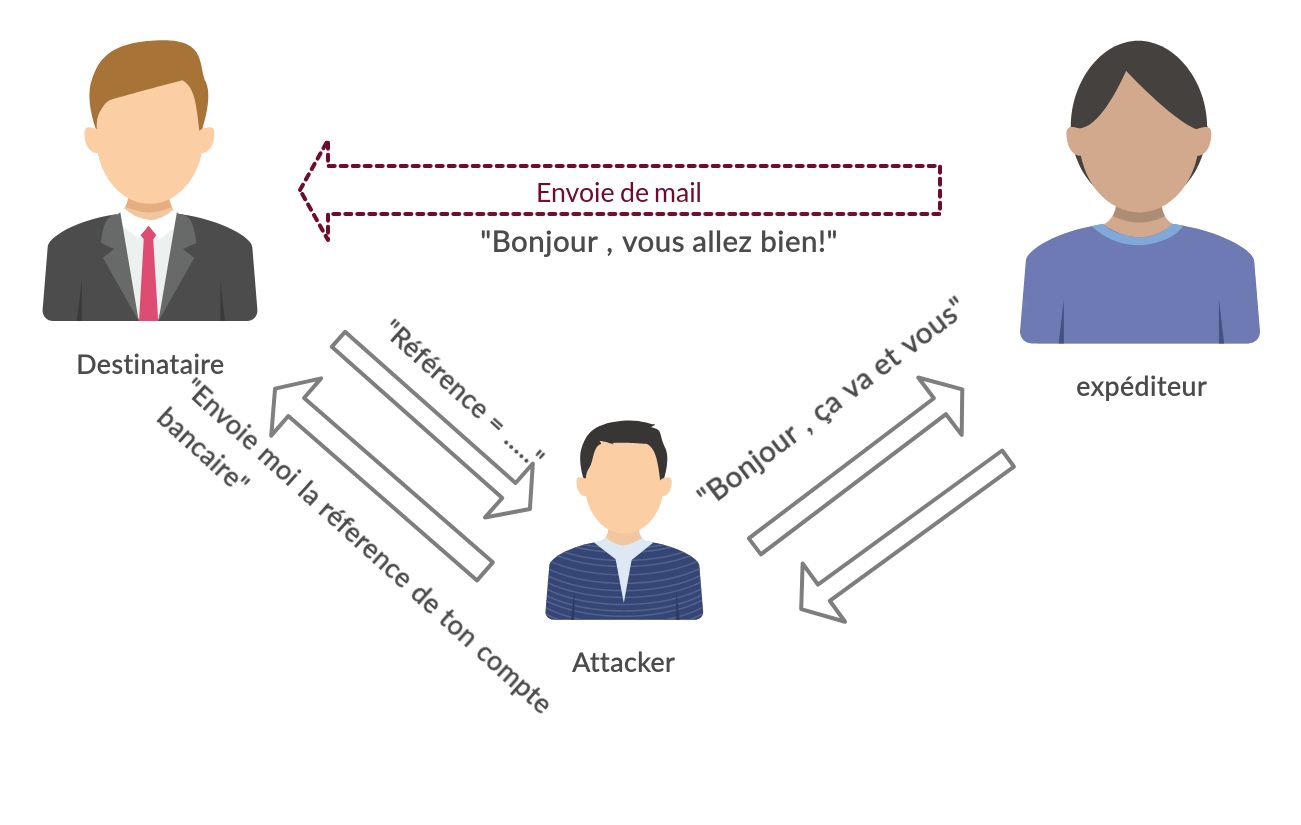

Imaginez. Vous envoyez un e-mail à votre collègue. Vous êtes les deux seules parties (expéditeur et destinataire). Personne ne doit intervenir, entendre ou même intercepter votre communication.

Mais notre homme (du milieu) est un cybercriminel. Il a son propre esprit. Il veut intercepter le contenu de votre message et utiliser les informations collectées contre vous ou à son profit, il veut les modifier de la manière qu’il (ou elle) souhaite pour vous extorquer des données plus sensibles et précieuses (par exemple, pour connaître vos références bancaires), puis envoyer un e-mail modifié au destinataire.

Cela vous amène à penser que vous parlez à votre collègue, et votre collègue à penser qu’il ou elle vous parle. Mais en fait, toute votre communication passe par notre «homme du milieu». Il est placé entre les deux parties, au milieu de votre conversation privée. Ainsi, s’il s’y prend bien, vous ne savez jamais que vous communiquez réellement avec lui d’abord.

Pourquoi attaque t’on nos boîtes mail ?

Dans la plupart des cas, l’homme attaque nos données confidentielles pour voler de l’argent : en piratant notre compte bancaire, en demandant de l’argent pour rendre nos données non exposées, en vendant des informations confidentielles à quelqu’un d’autre. Pour réaliser ces attaques, il utilise des techniques de phishing ou d’ingénierie sociale.

Types d’attaque

Détournement d’e-mail

Le détournement d’e-mail est un type d’attaque man in the middle, dans laquelle un attaquant intercepte vos e-mails à l’aide d’un programme malveillant installé sur un serveur de messagerie ou à l’aide d’un analyseur de paquets. Même les e-mails chiffrés peuvent être interceptés afin d’identifier les clés cryptographiques.

Ce type d’attaque se produit afin de violer les informations confidentielles des utilisateurs en écoutant les informations échangées entre les deux parties liées.

Reniflage de paquets

Ce type d’attaque est très utilisé par les attaquants, son principe est d’être à l’écoute en utilisant par exemple des appareils audio afin de collecter des informations sur la victime, leurs comptes et leurs transactions.

Le reniflage de paquets est beaucoup plus facile, quand les informations textuelles du compte ne sont pas cryptées, telles que les identifiants et le mot de passe, elles peuvent être lues ou éventuellement utilisées pour faire chanter les parties qui communiquent.

Injection de paquets

Habituellement ce type d’attaque implique le reniflage de paquets pour déterminer quand et comment faire l’injection. Son principe est d’injecter des paquets malveillants dans les canaux de communication de données dans le but de modifier ces données ou par exemple diffuser des malwares.

Signatures numériques d’e-mail

Une signature numérique vous identifie en tant que signataire du message et permet au destinataire de vérifier que le contenu n’a pas été modifié (intégrité) à partir du moment où vous l’avez signé. Donc elle garantit l’intégrité des données et l’authenticité de l’expéditeur d’un e-mail.

Le but d’une signature numérique d’e-mail est de sécuriser les données transmises pour cela elle comporte généralement trois algorithmes:

Un algorithme de génération de clé (responsable de la sélection aléatoire d’une clé privée et d’une clé publique correspondante)

Un algorithme de signature (génère la signature quand elle est présentée avec le message et la clé privée)

Un algorithme de vérification de signature (responsable de la validation ou du rejet des revendications de l’authenticité

https://www.ionos.fr/digitalguide/email/aspects-techniques/la-signature-numerique-des-emails/

La création d’une signature numérique est basée donc sur le concept de cryptage asymétrique. Cela veut dire que l’expéditeur reçoit deux clés : une privée et une publique, les clés sont générées par un algorithme de génération de clés. En effet, le programme de messagerie de l’expéditeur crypte le contenu du courrier avec la clé privée et l’attache à l’e-mail.

Lorsque le destinataire ouvre l’e-mail, la clé publique de l’expéditeur est utilisée pour vérifier la signature. De cette façon, le destinataire peut être sûr que les e-mails proviennent bien de cet expéditeur.

Pour les systèmes de messagerie tel que Outlook / Gmail, ils utilisent la norme standard S/MIME (Secure/Multipurpose Internet Mail Extensions). Dans S/MIME, les e-mails peuvent être signés ou/et chiffrés. Les messages sont cryptés avec la clé publique du destinataire du message. Cela garantit que le déchiffrement du message se fait uniquement avec la clé privée du destinataire.

Pour utiliser le chiffrement S/MIME, il faut obtenir un certificat du centre de confiance, également appelé autorité de certification (CA).

Mais considérez quelques nuances lors de l’utilisation du chiffrement S/MIME:

- S/MIME utilise une sécurité de bout en bout, ce qui signifie qu’il n’est pas possible de déterminer si le contenu du message contient ou non le malware. Cependant, si un e-mail n’est pas inspecté pour détecter les logiciels malveillants sur les passerelles d’une entreprise, le chiffrement contournera avec succès la détection et transmettra le logiciel malveillant.

- Le chiffrement peut être effectué avec une paire de clés publique / privée uniquement, sans avoir besoin d’utiliser l’implémentation de certificat.