Le Darknet est un réseau particulier, qui peut prendre plusieurs formes mais qui a un but bien précis : maximiser l’anonymat. C’est un réseau qui est basé sur Internet où transitent les données mais qui offre des super-couches qui assurent l’anonymisation des données des utilisateurs.

En effet, si un client souhaite garder secrète son adresse IP, malgré les restrictions géographiques, (car avec une adresse IP on peut deviner le pays de l’utilisateur), il est probable que ce ne sera pas son adresse IP qui sera fournie, mais rien ne lui assurera que l’adresse IP qui sera vue ne réfèrera pas au même pays d’origine.

On essaye ici de comprendre ce qui se passe dans le cas de TOR et quelles solutions sont envisagées.

Tor est un réseau informatique superposé mondial et décentralisé. Il se compose d’un certain nombre de serveurs, appelés nœuds du réseau et dont la liste est publique. Ce réseau permet d’anonymiser l’origine de connexions TCP. Cela peut entre autres servir à anonymiser la source d’une session de navigation Web ou de messagerie instantanée.

https://fr.wikipedia.org/wiki/Tor_(r%C3%A9seau)

La première version de TOR (The Onion Router) est sortie en 2002. C’est un projet qui devient de plus en plus mature sur le marché et qui fait de lui le réseau Darknet le plus connu et le plus utilisé. Il est très souvent mis à jour principalement pour améliorer la sécurité et pour maximiser l’anonymisation.

Les serveurs qui constituent les nœuds TOR sont hébergés par des personnes volontaires qui souhaitent participer à cette oeuvre en faisant profiter les autres utilisateurs de leurs ressources matérielles et de leur connexion.

Ces serveurs servent de relais et l’un d’entre eux sera le point de sortie de la requête. C’est pourquoi ils sont aussi appelés nœuds .

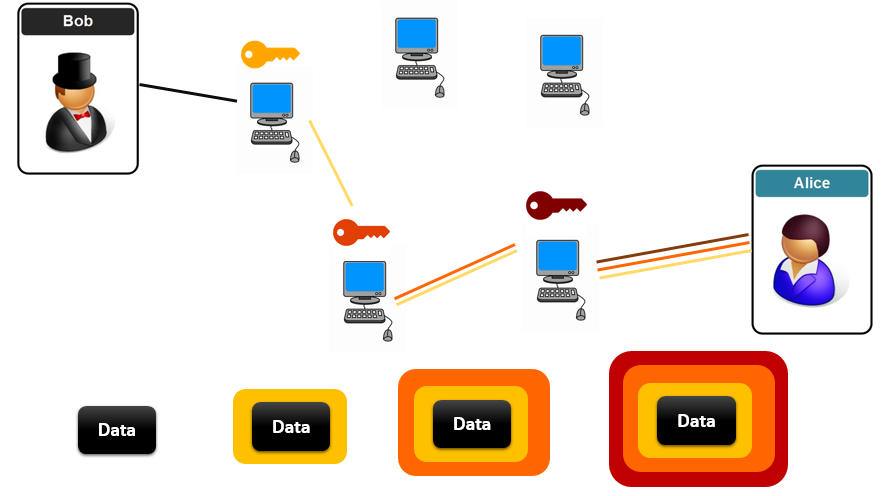

Pour chaque transmission de donnée, le parcours emprunté sera choisi de façon aléatoire, afin d’éviter toute récurrence. Et ce qui plus intéressant, c’est que les nœuds, eux-mêmes n’ont pas connaissance du parcours complet. En effet, tout ce que peut savoir un nœud à la limite est la source d’où lui est provenue les données, donc le nœud précédant et le nœud vers qui il enverra ces données et donc le nœud suivant.

La sécurité de l’identité et des données des utilisateurs est assurée grâce au chiffrement. Il s’agit plutôt de chiffrements de données successifs, se reproduisant à chaque passage par un nœud (d’où le terme d’oignon). Donc, dans un parcours, si n nœuds sont choisis aléatoirement, les données sont sur-chiffrées n fois.

Chaque nœud détient une clé.

Le dernier nœud (celui de sortie) dans le réseau TOR connaît la destination et le premier nœud (celui d’entrée) dans le réseau TOR connaît l’adresse IP du client. C’est pourquoi il est fortement conseillé d’utiliser un VPN, qui rajouta une couche de sécurité supplémentaire en faisant passer les données et l’adresse IP par un tunnel sécurisé.

Une autre notion qui est très importante pour comprendre le fonctionnement de TOR est les hiddens services (service cachés). Ces services ne sont accessibles qu’à partir d’une adresse en .onion.

D’habitude, avec un site web classique, une fois l’adresse est rentrée dans le navigateur, le DNS founit l’addresse IP correspondant au nom de domain, on envoie donc la requête à cette adresse. Mais ce n’est pas si simple que ça avec les .onion.

En effet, au moment de la création du hidden service, des nœuds sont choisis au hasard comme points d’entrée pour le service en question. Cette information est ensuite enregistrée quelque part, de façon à ce que quand vous allez vouloir accéder au site vous aurez connaissance de ces nœuds qu’on appelle des points d’entrée. Il est tout de même possible d’aller choisir un au hasard et de lui envoyer une demande. Cette demande contiendra l’adresse d’un autre nœud , qui sera un point de rendez vous pour vos échanges ainsi qu’un élément qui permettra d’authentifier le serveur quand il viendra vous parler. Le point d’entrée va donc transférer cette demande au serveur sans lui dire de qui elle provient ( car lui il ne le sait pas ) ainsi le serveur décidera ou non d’en tenir compte. Dans le cas où la demande est acceptée, il y a dedans l’adresse de point de rendez-vous. Il peut donc y faire parvenir un message! Afin d’assurer que vous êtes bien à l’origine de ce message, ce dernier va y accoler le code secret que vous lui avez envoyé et qu’il est donc le seul a avoir en sa possession.

Voici un petit descriptif du fonctionnement de base du réseau TOR, mais il est à signaler que ce n’est pas la solution la plus rapide à utiliser. En effet, puisque les nœuds sont choisis aléatoirement, une requête risque de faire trois fois le tour du monde pour arriver à sa destination, c’est pour cette raison là que les requête en TOR risquent d’être beaucoup trop lentes.